会社のパソコンを自宅のWi-Fiなどに接続してテレワークする際、テレワークに必要なサイト以外はインターネットに繋がらないようにする設定方法をご紹介します。

自宅のWi-Fiなど会社以外のネットワーク環境はセキュリティ対策が十分でないことが多く、不用意なインターネット閲覧によるウイルス感染のリスクを回避したいからです。

感染したパソコンを再び社内のネットワークに接続した際、感染が全社に広がったらたまったものではありません。

- 会社のドメインネットワークに接続している時はインターネット閲覧可能

- 自宅のWi-Fiなど会社以外のネットワークに接続している時はインターネット閲覧不可

- 但し、会社以外のネットワークに接続している場合でも、テレワークに必要なVPN接続は可能

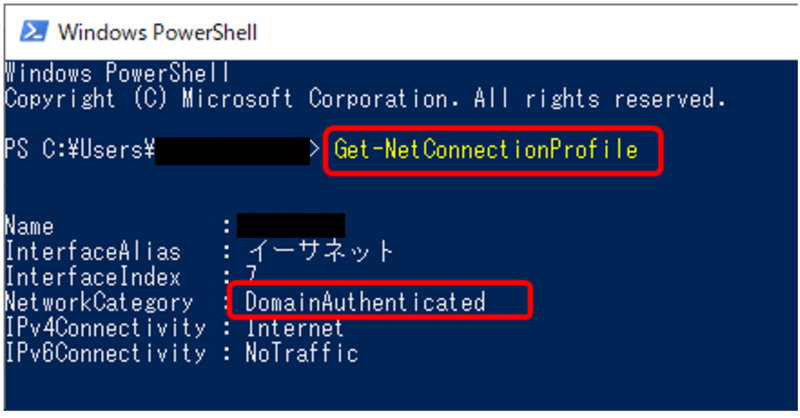

ここで言う会社のドメインネットワークとは ActiveDirectoryドメイン環境のことで、会社のドメインネットワークに接続しているか否かは、ネットワークアダプタのプロファイルで判別します。( PowerShellの “Get-NetConnectionProfile” コマンドのNetworkCategory値)

- 会社のドメインネットワークに接続している場合 : DomainAuthenticated

※ActiveDirectoryドメインサーバに接続すると、接続したネットワークアダプタの属性が自動的に”DomainAuthenticated”に設定されます。 - 会社以外のネットワーク接続している場合 : PublicまたはPrivate

また、具体的な制御はドメイン、プライベート、パブリックの3つの属性ごとに制御可能な、Windows10標準のWindowsDefenderファイアウォール(以下、「Windowsファイアウォール」)を使用します。

でそれでは、詳細な手順について説明していきます。

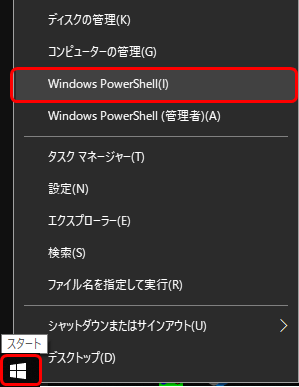

会社のネットワークプロファイル確認

会社のネットワークがドメインプロファイルになっていることを確認します。

(1)Windows PowerShellを起動

(「スタート」ボタンを右クリック → 「Windows PowerShell」をクリック)

(2)”Get-NetConnectionProfile“コマンドを投入し、該当のネットワークインターフェースが”DomainAuthenticated”と表示されることを確認

Windowsファイアウォールの設定

次にWindowsファイアウォールの設定を行います。

Windowsファイアウォールの有効化

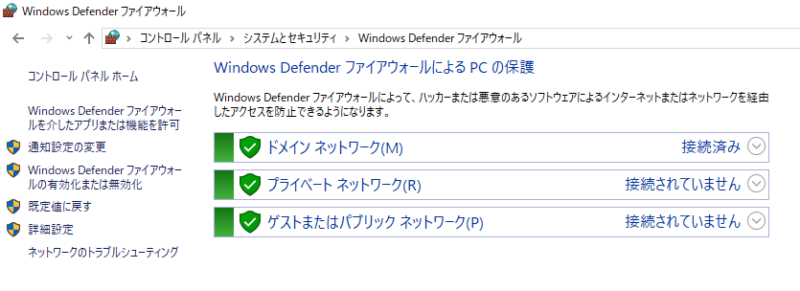

まずWindowsファイアウォールが有効になっているか確認します。

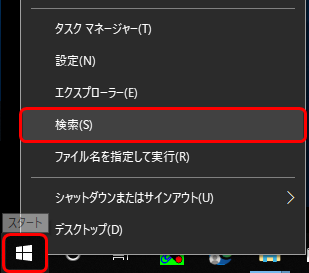

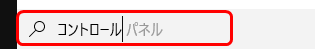

(1)「スタート」ボタンを右クリック → 「検索」をクリック

(2)”コントロール”と入力

(3)表示された「コントロール パネル」をクリック

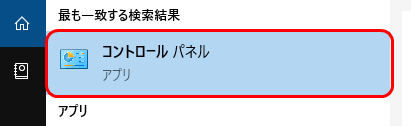

(4)「システムとセキュリティ」をクリック

(5)「Windows Defender ファイアウォール」をクリック

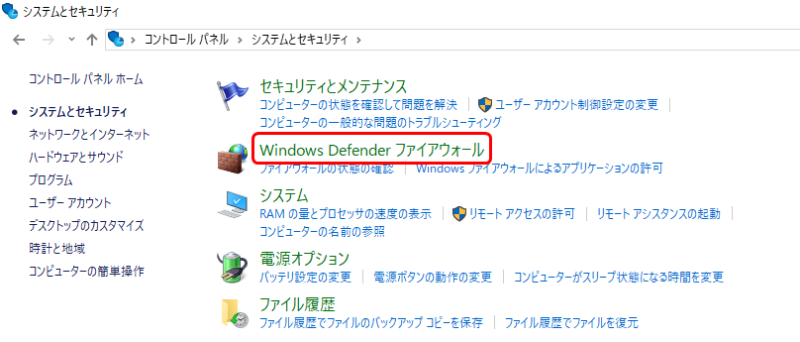

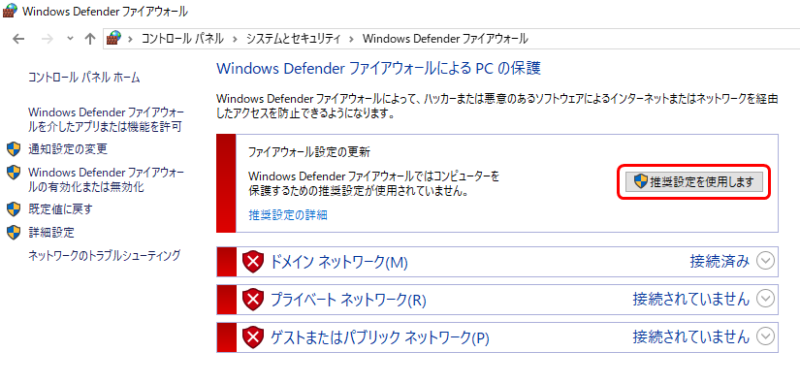

(6)以下のようにWindowsファイアウォールが無効になっている場合は「推奨設定を使用します」をクリックしファイアウォールを有効にします。

※有効化後は以下の様になります。

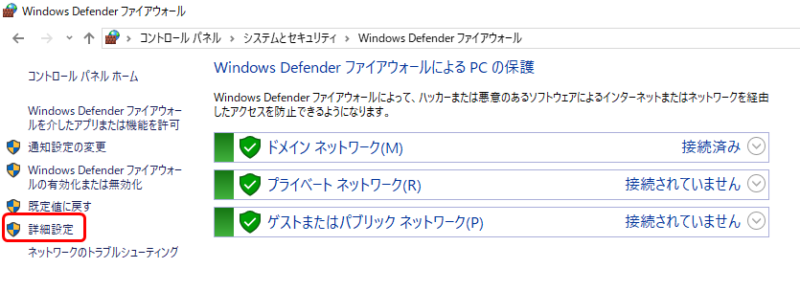

Windowsファイアウォールのプロパティ変更

次にプライベートとパブリックプロファイルをブロックします。

(1)「詳細設定」をクリック

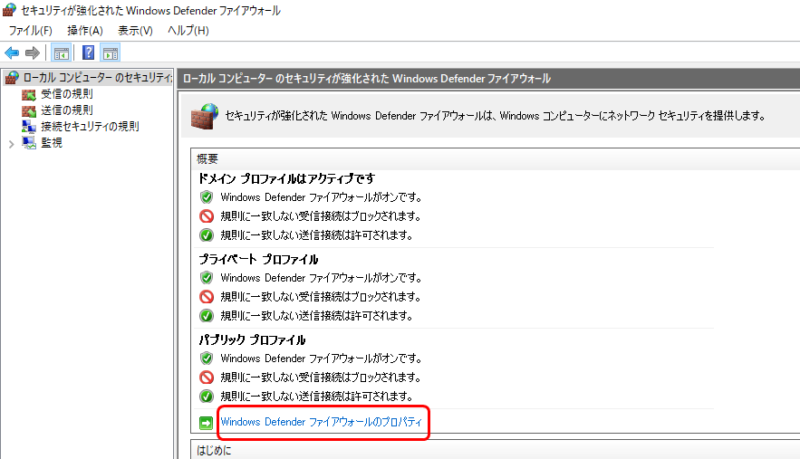

(2)「Windows Defender ファイアウォールのプロパティ変更」をクリック

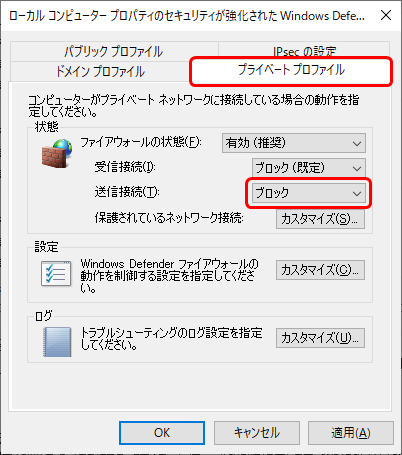

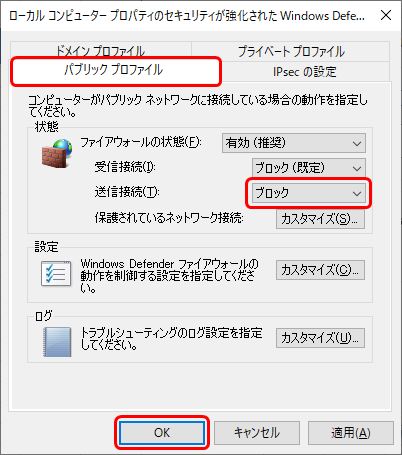

(3)「プライベートプロファイル」のタブをクリックし、”送信接続”を「ブロック」に変更

(4)同様に「パブリックプロファイル」のタブを クリックし、”送信接続”を「ブロック」に変更し「OK」ボタンをクリック

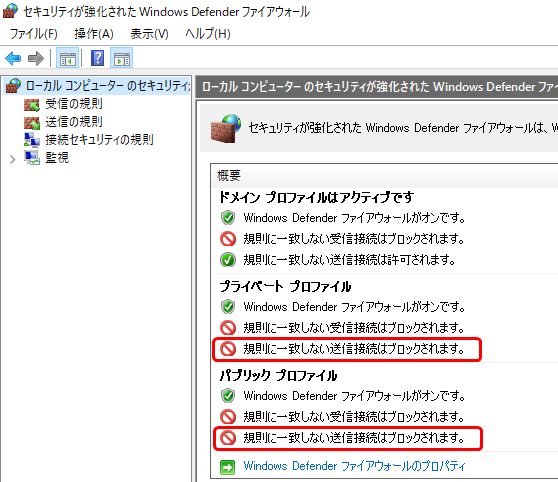

(5)以下の通り”プライベートプロファイル”と”パブリックプロファイル”が「規則に一致しない送信接続はブロックされます。」となっていることを確認

ここまでの設定で、社内ドメインネットワーク以外のネットワーク利用時はインターネット接続ができない状態になります。

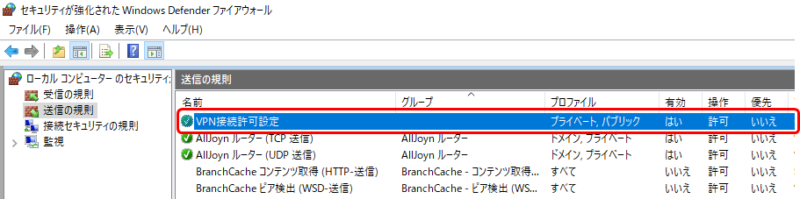

VPN接続許可設定

次に、テレワークに必要なVPN接続が可能となるよう設定を行います。当例ではVPN接続サイトを以下と想定しています。

https://xxx.xxx.xxx.xxx

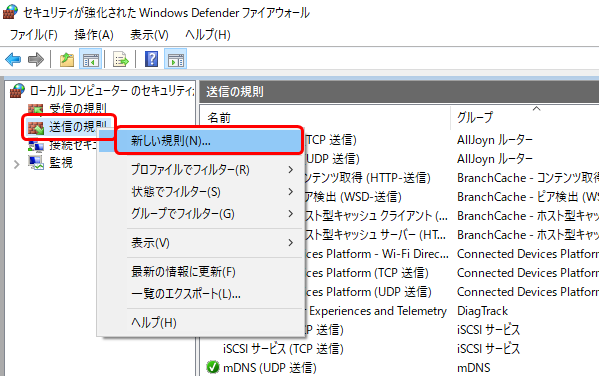

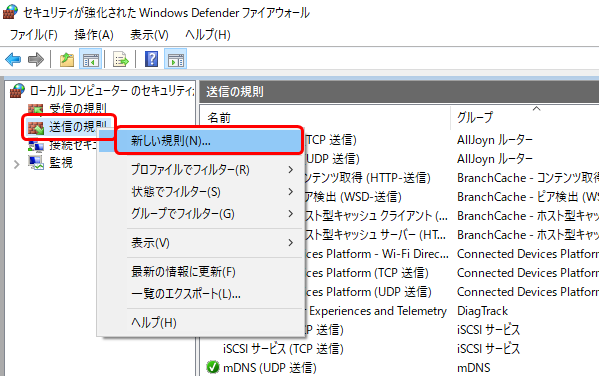

(1)「送信の規則」を右クリックし、「新しい規則」をクリック

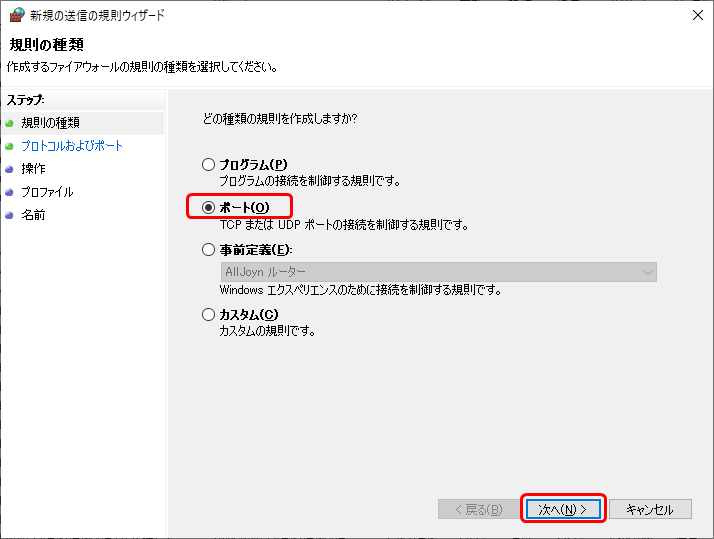

(2)「ポート」を選択し、「次へ」をクリック

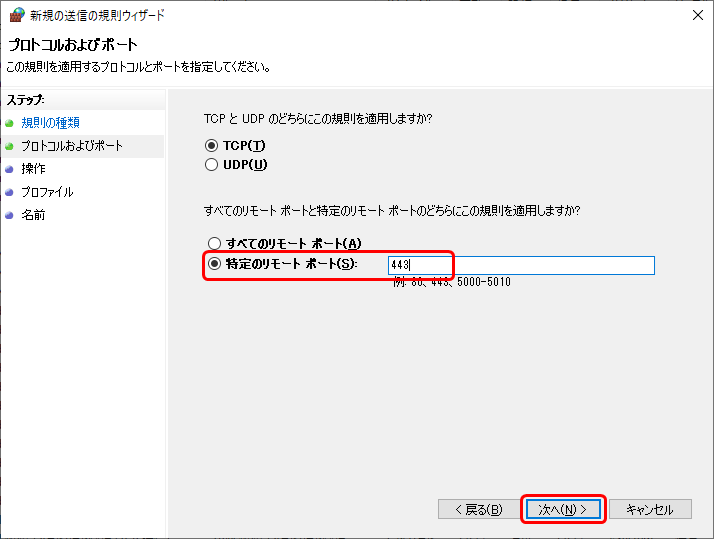

(3)「特定のリモートポート」を選択 → ポート番号を設定し、「次へ」をクリック

※当例では443ポートを設定

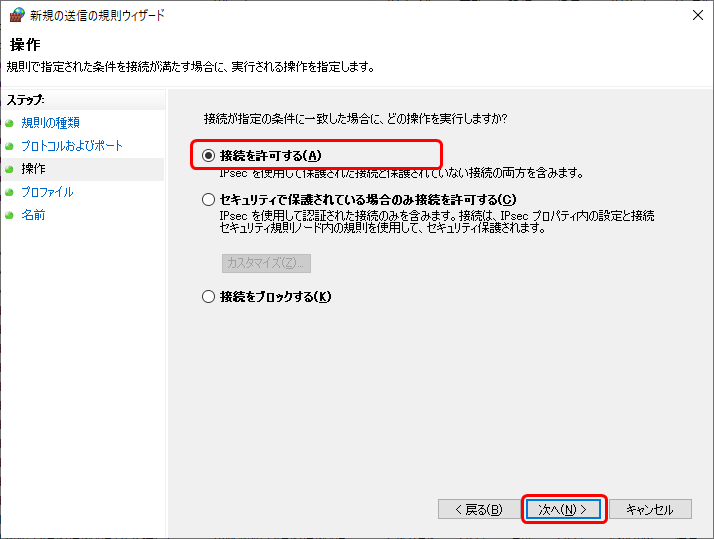

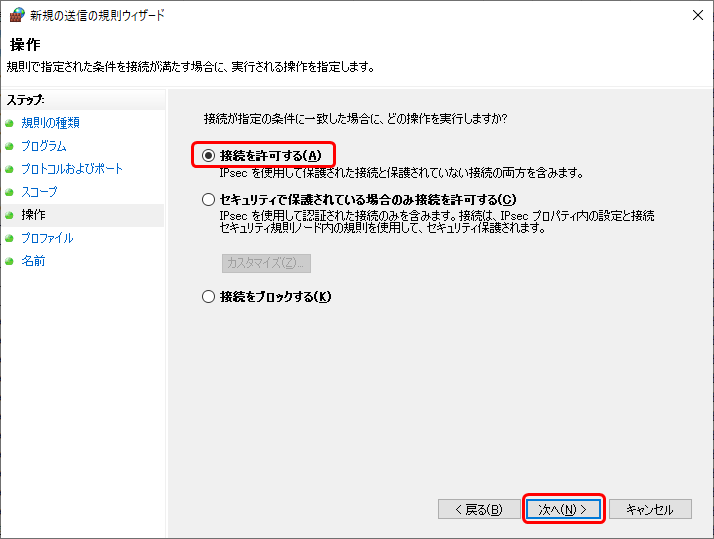

(4)「接続を許可する」を選択し、「次へ」をクリック

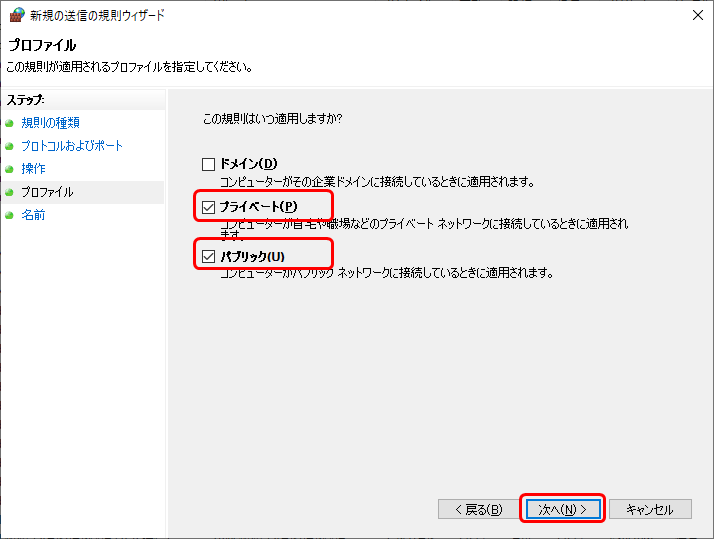

(5)適用するネットワークプロファイルを選択し、「次へ」をクリック

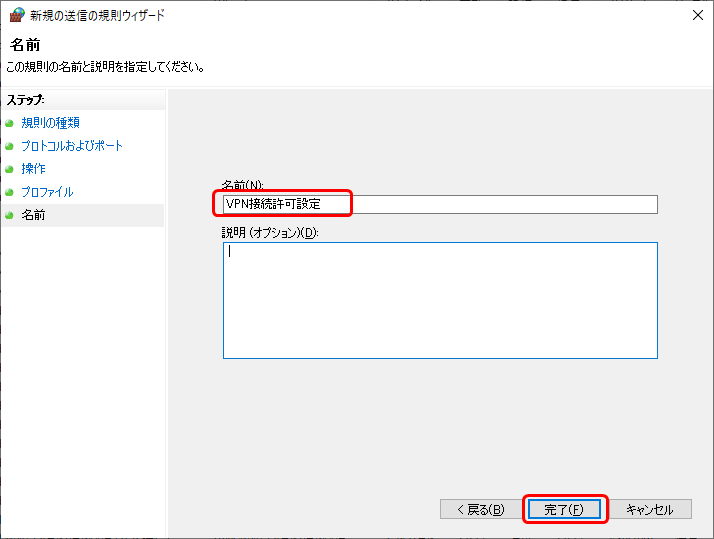

(6)規則の名前を設定し、「完了」をクリック

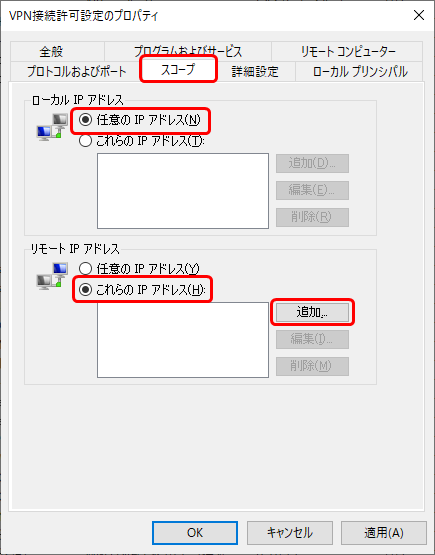

(7)作成した規則をダブルクリック

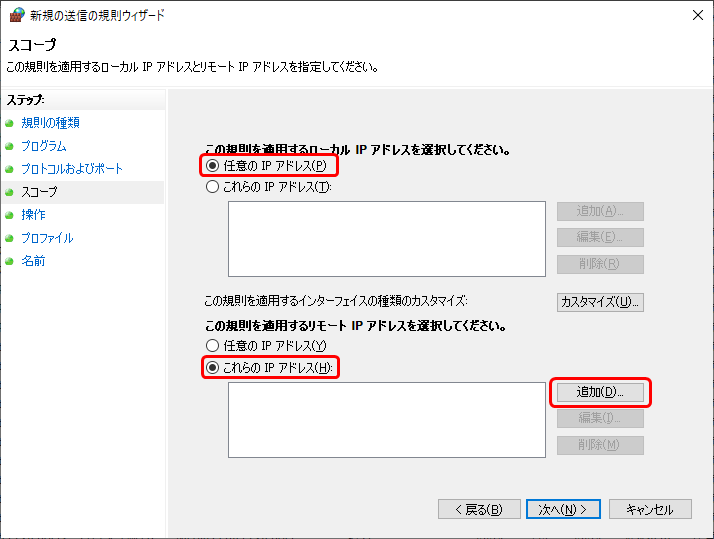

(8)「スコープ」タブを選択し、ローカルIPアドレスは「任意のIPアドレス」、リモートIPアドレスは「これらのIPアドレス」を選択し、「追加」ボタンをクリック

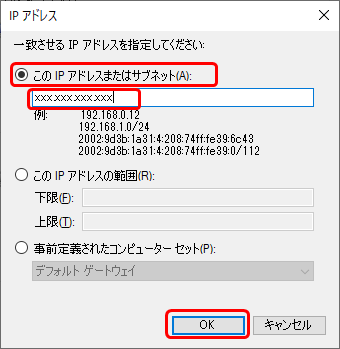

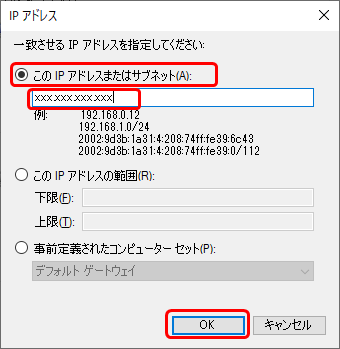

(9)接続するサイトのIPアドレスを設定し、「OK」をクリック

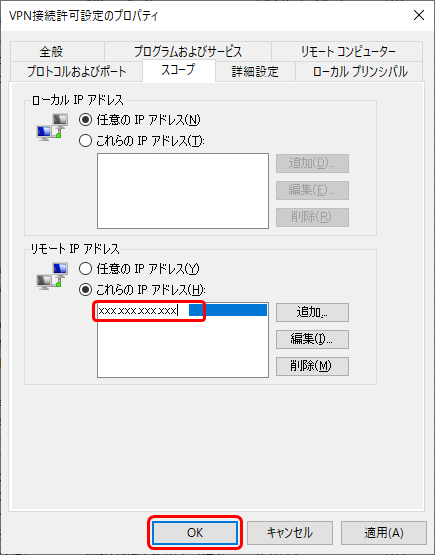

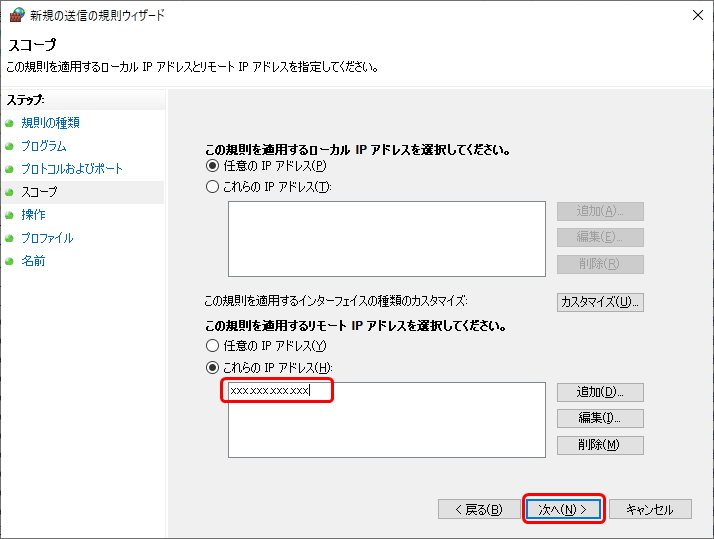

(10)IPアドレスが設定されていることを確認し、「OK」をクリック

以上で社外のネットワークからVPNサイトへの接続が可能となります。

【参考】

当方BIG-IP APMでのVPN環境を利用していますが、VPN接続後も社内のネットワーク経由でインターネットに接続できなくなくなるため、以下のようにWindowsファイアウォールのコマンドを発行することで回避しています。

①VPN接続中はパブリック、プライベートプロファイルのブロックを解除

netsh advfirewall set publicprofile firewallpolicy blockinbound,allowoutbound netsh advfirewall set PrivateProfile firewallpolicy blockinbound,allowoutbound

②VPN未接続時はパブリック、プライベートプロファイルをブロック

netsh advfirewall set publicprofile firewallpolicy blockinbound,blockoutbound netsh advfirewall set PrivateProfile firewallpolicy blockinbound,blockoutbound

VPN接続時および切断時にWindowsイベントログにメッセージが出力されるため、タスクスケジューラのイベントをトリガーとして上記コマンドを発行します。これによりVPN接続中は社内のネットワーク経由でインターネット閲覧が可能になります。

ActiveDirectoryサーバ接続許可設定

自宅のWi-Fiなど社外のネットワークに接続した際、ネットワークインターフェースのプロファイルが”DomainAuthenticated”から”Private”や”Public”に変わっていることがあります。

その状態で社内のネットワークに接続してもActiveDirectoryサーバと通信できないため以下のとおり 通信許可設定を行います。ActiveDirectoryサーバ接続後はネットワークインターフェースのプロファイルは自動で ”DomainAuthenticated” に戻ります。

(1)「送信の規則」を右クリックし、「新しい規則」をクリック

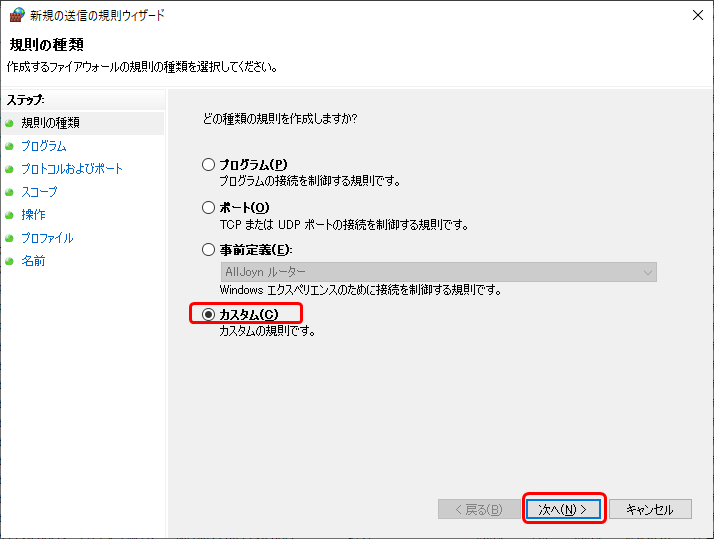

(2)「カスタム」を選択し、「次へ」をクリック

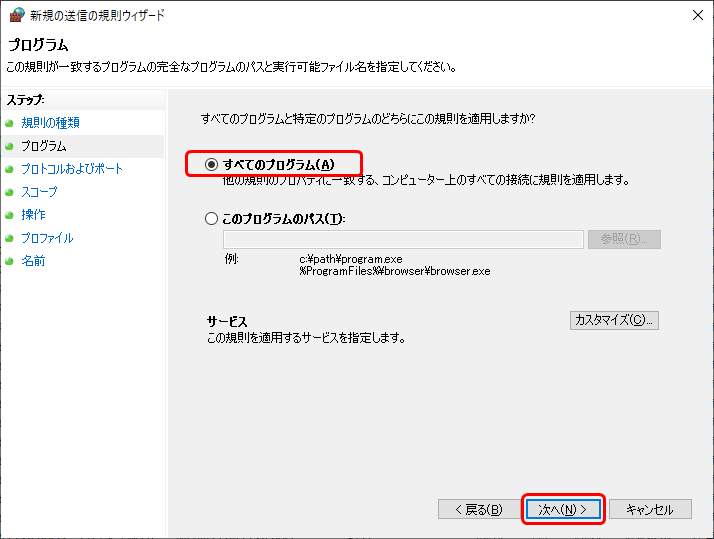

(3)「全てのプログラム」を選択し、「次へ」をクリック

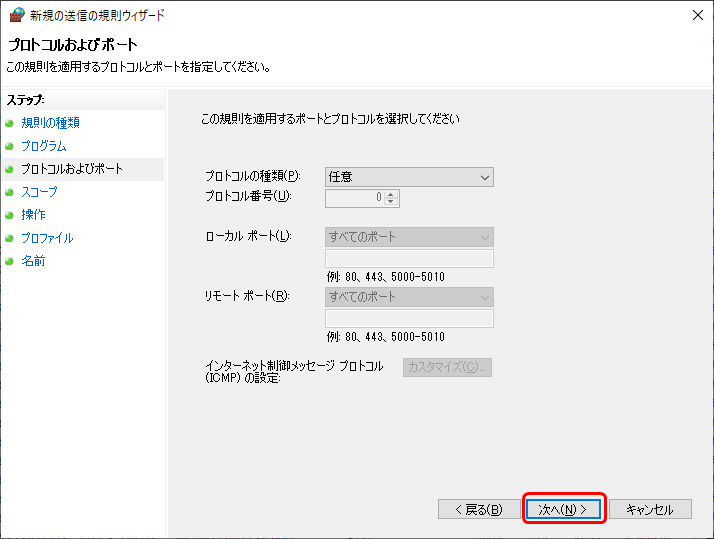

(4)”プロトコルおよびポート”はそのまま、「次へ」をクリック

(5)ローカルIPアドレスは「任意のIPアドレス」、リモートIPアドレスは「これらのIPアドレス」を選択し、「追加」をクリック

(6)ActiveDirectoryサーバのIPアドレスを設定し、「OK」をクリック

(7)IPアドレスが設定されていることを確認し、「次へ」をクリック

(8)「接続を許可する」を選択し、「次へ」をクリック

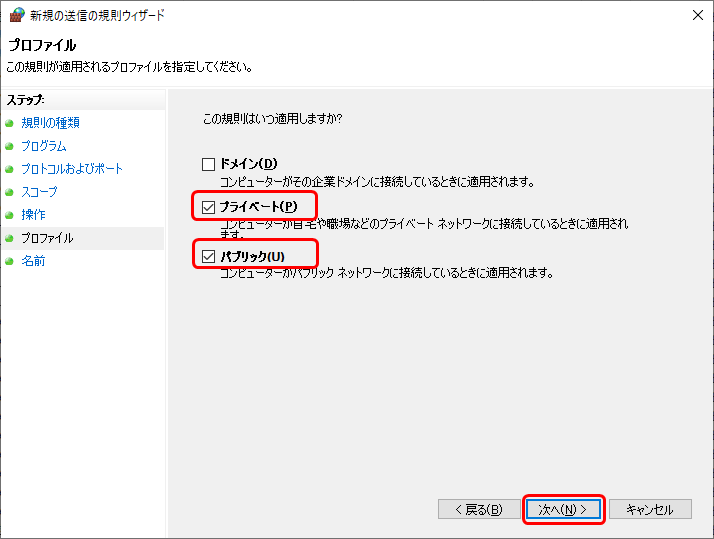

(9)「プライベート」と「パブリック」にチェックを入れて、「次へ」をクリック

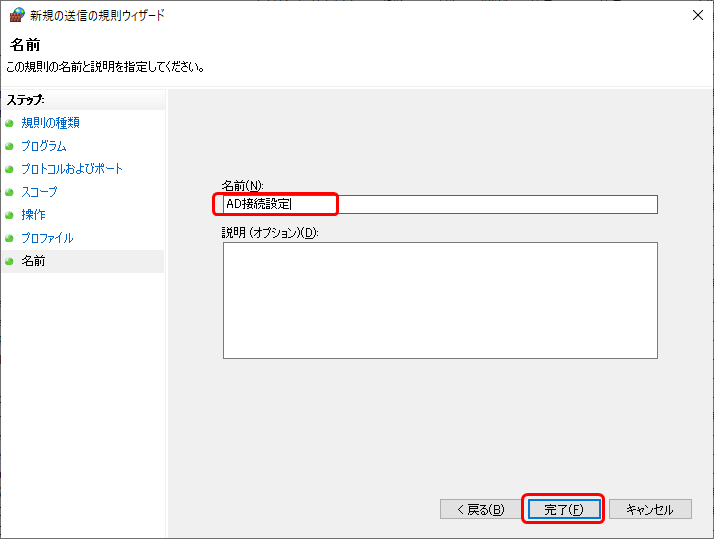

(10)規則の名前を設定し、「完了」をクリック

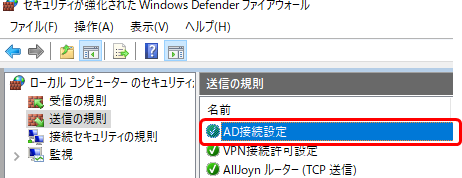

(11)作成した規則が設定されていることを確認

以上で設定は完了です。

コメント